Неизвестный атаковал сервера Redis в попытке установить майнер криптовалют

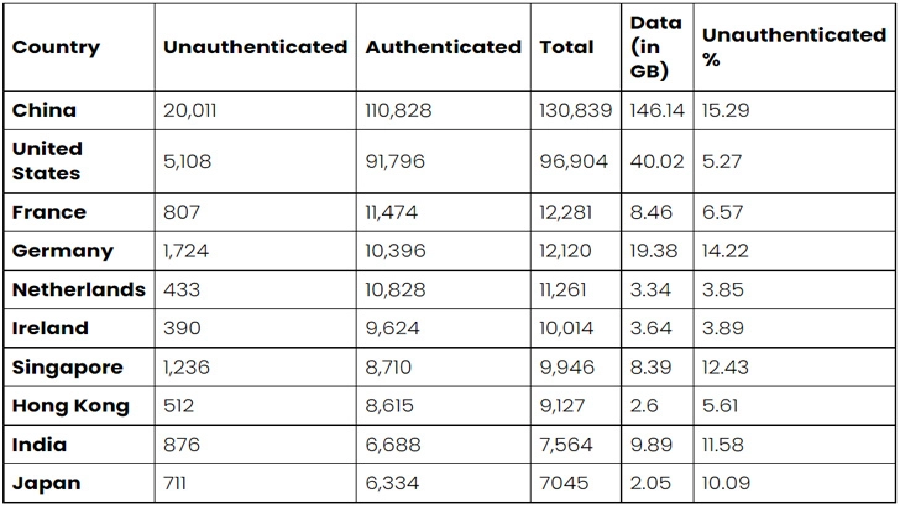

Аналитики информационной безопасности из Censys сообщили о несанкционированной установке открытого ключа SSH на 15 526 из 31 239 неаутентифицированных серверов Redis.

Целью неизвестных было создание ботнета для майнинга криптоактивов.

Redis занимает четвертую позицию среди наиболее часто используемых движках базы данных, после MySQL, PostigreSQL и Microsoft SQL. В отличие от традиционных реляционных баз данных, Redis не разрабатывался с учетом требований безопасности и предназначен для доступа доверенных клиентов в доверенных средах. Изначально предполагалось, что движок всегда должен использоваться только для внутренних и частных коммуникаций без прямого подключения к Интернету и за брандмауэром.

Однако, как показала практика, некоторые базы данных Redis оказались неправильно настроены, были привязаны к общедоступному интерфейсу, а часть не имела защиты аутентификационным паролем.

Таким образом, при определенных условиях, если Redis работает с учетной записью пользователя, злоумышленники могут записать файл открытого ключа SSH в учетную запись root, напрямую войдя на сервер жертвы через SSH. Это может позволить хакерам получить привилегии на сервере, например, чтобы удалить или украсть данные.

Чтобы уменьшить угрозу, пользователям рекомендуется включить аутентификацию клиента, настроить Redis для запуска только на внутренних сетевых интерфейсах, предотвратить злоупотребление командой CONFIG, переименовав ее, а также настроить брандмауэры для приема соединений Redis только с доверенных хостов.

В июне об аналогичной проблеме сообщили специалисты по компьютерной безопасности из компании Akamai. Они обнаружили ботнет с признаками SSH-червя, атакующий SSH-сервера для и распространения вредоносного ПО для майнинга. По информации Akamai, после получения доступа вирус размещает майнеры криптовалют, причем старается максимально скрыть свою деятельность, например, используя мониторинг процессов и в случае опасности отключая модуль майнинга.

Новый ботнет Panchan заражает

Специалисты по компьютерной безопасности компании Akamai сообщили об обнаружении нового ботнета, который атакуетСимметричное и асимметричное

Что такое криптография с симметричным и асимметричным ключом? Шифрование, или криптография, — это обратимоеКак увеличить хешрейт и

В этой статье мы расскажем об эффективности разблокировки LHR-видеокарт на примере работы известного майнера lolMiner.Как увеличить хешрейт в майнинге.

В этой статье мы расскажем о принципах тестирования разблокировки LHR на примере работы популярного майнера GMiner.Как купить безопасность за

Краткий гид по VPN, который позволит вам сохранить анонимность в Сети. Популярность криптовалют во главе с биткоиномAzure Blockchain Tokens: Что

4 ноября корпорация Microsoft запустила Azure Blockchain Tokens — блокчейн-платформу для выпуска корпоративных Курс криптовалют

Курс криптовалют

BTC BTC |

18864.83  |

ETH ETH |

1302.8  |

EOS EOS |

1.214  |

XRP XRP |

0.4929  |

LTC LTC |

54.26  |

Актуальность 2022-09-24 00:05:05